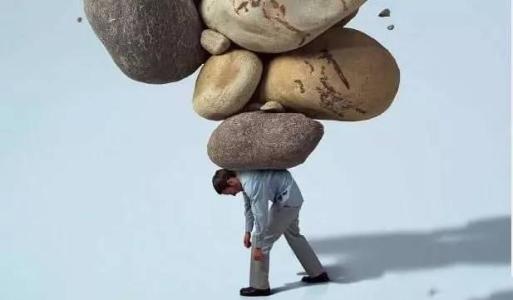

世界上有两种范例的“游戏“,“有限的游戏“和“无限的游戏“。有限的游戏,其目标在于赢告捷利;无限的游戏,却旨在让游戏永远举办下去。

又一打脸现场:Fork Bunny的Merlin损失240ETH

魔鬼已经从瓶子里跑出来了?我们分解了 PancakeBunny 和 AutoShark 的闪电贷进攻道理和进攻者的链上转账记录,发明白 Merlin Labs 同源进攻的一些蛛丝马迹。

这一次,进攻者没有借闪电贷作为本金,而是将少量 BNB 存入 PancakeSwap 举办活动性挖矿,并得到相应的 LP Token,,Merlin 的智能合约认真将进攻者的资产押入 PancakeSwap,获取 CAKE 嘉奖,并将 CAKE 嘉奖直接到 CAKE 池中举办下一轮的复利;进攻者挪用 getReward() 函数,这一步与 BUNNY 的裂痕同源,CAKE 大量注入,使进攻者得到大量 MERLIN 的嘉奖,进攻者反复操纵,最终共计得到 4.9 万 MERLIN 的嘉奖,进攻者抽离活动性后完成进攻。

有意思的是,在 PancakeBunny 遭到进攻后,Merlin Labs 也发文暗示,Merlin 通过查抄 Bunny 进攻事件的裂痕,不绝通过细节重复执行代码的审核,为潜在的大概性采纳了特另外防范法子。另外,Merlin 开拓团队对此类进攻事件提出了办理方案,可以防备雷同事件在 Merlin 身上产生。同时,Merlin 强挪用户的安详是他们的头等大事。

所有上述三次进攻都有两个雷同特征,进攻者盯上了 Fork PancakeBunny 的收益聚合器;进攻者完成进攻后,通过 Nerve(Anyswap)跨链桥将它们分批次转换为 ETH。

毫无疑问,无论 Fork Bunny 的 DeFi 协议接下来会不会当真自查代码,进攻者们的无限游戏将会一连举办下去

2021 年 5 月 26 日,就在 AutoShark Finance 遭到进攻 24 小时后,PeckShield「派盾」安详人员通过度解 PancakeBunny 和 AutoShark 进攻道理和进攻者的链上转账记录,发明白 Fork PancakeBunny 的 Merlin Labs 遭到同源进攻。

PeckShield「派盾」简述进攻进程:

然而,Bunny 的不幸在 Merlin 的身上重演。Merlin「梅林」称它的定位是 Bunny「兔子」 的挑战者,不幸的是,梅林的邪术终未逃过兔子的谩骂。

在这批 BSC DeFi 的海潮上,假如 DeFi 协议开拓者不提高对安详的重视度,不只会将 BSC 的生态安详置于风险之中,并且会沦为进攻者睥睨的羊毛地。

PeckShield「派盾」提示:Fork PancakeBunny 的 DeFi 协议务必仔细查抄本身的合约是否也存在雷同的裂痕,可能寻求专业的审计机构对同类进攻举办防范和监控,不要沦为下一个「不幸者」。

随后,进攻者通过 Nerve(Anyswap)跨链桥将它们分批次转换为 ETH,PeckShield「派盾」旗下的反洗钱态势感知系统 CoinHolmes 将一连监控转移的资产动态。

2021 年 5 月 20 日,一群不知名的进攻者通过挪用函数 getReward() 举高 LP token 的代价,得到特另外代价 4,500 万美元的 BUNNY 嘉奖。5 月 25 日,PeckShield「派盾」预警发明,Fork PancakeBunny 的收益聚合器 AutoShark Finance 遭到 PancakeBunny 同源闪电贷进攻。

从 PancakeBunny 接连产生的进攻仿照案来看,进攻者都不需要太高技能和资金的门槛,只要耐性地将同源裂痕在 Fork Bunny 的 DeFi 协议上反复试验就能捞上可观的一笔。Fork 的 DeFi 协议大概尚未成为 Bunny 挑战者,就因同源裂痕损失惨重,被讥笑为“顽固的韭菜地” 。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。