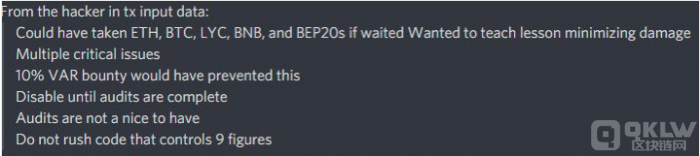

进攻生意业务中的 memo 整理出来发明,进攻者竟喊话 THORChain 官方,暗示其发明白多个严重裂痕,可以偷取 ETH/BTC/LYC/BNB/BEP20 等资产。 /p p background-color:#ffffff;"="">

(截图来自 viewblock.io)

按照 THORChain 官方宣布的复盘文章[3],此次进攻造成的损失为:

(被盗代币价值按文章宣布时价值计较)

经 MistTrack 反洗钱追踪系统阐明发明,进攻者在 6 月 21 号开始筹办,利用匿名兑换平台 ChangeNOW 得到初始资金,然后在 5 天后 (6 月 26 号) 陈设进攻合约。

三次进攻的时间如此临近、进攻手法如此相似,背后作案的人会是同一个吗? /p p background-color:#ffffff;"=""> 慢雾 AML 团队操作旗下 MistTrack 反洗钱追踪系统对三次进攻举办了深入追踪阐明,为各人还原整个事件的来龙去脉,对资金的流向一探毕竟。

在进攻乐成后,进攻者将资金转到了赢利地点 (0x651...da1)。

第一次进攻:“假冒值”裂痕

本次进攻的产生是由于 THORChain 代码上的逻辑裂痕,即当跨链充值的 ERC20 代币标记为 ETH 时,裂痕会导致充值的代币被识别为真正的以太币 ETH,进而可以乐成的将假 ETH 兑换为其他的代币。此前慢雾安详团队也举办了阐明,详见:假币的换脸戏法 —— 技能拆解 THORChain 跨链系统“假冒值”裂痕。

2021 年 7 月 23 日,THORChain 再三遭进攻,损失近 800 万美元。

资金流向阐明

总结

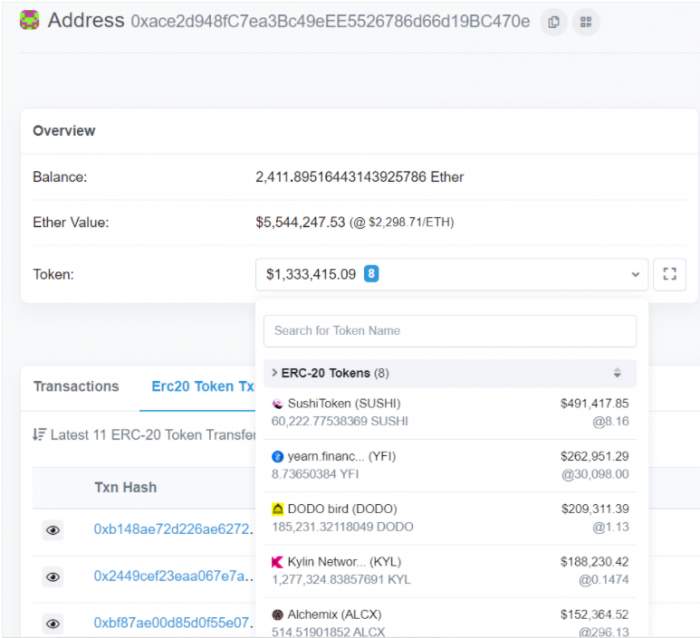

截至今朝,三次进攻后,进攻者资金留存地点共有余额近 1300 万美元。三次进攻事件后,THORChain 损失资金超 1600 万美元!

资金流向阐明

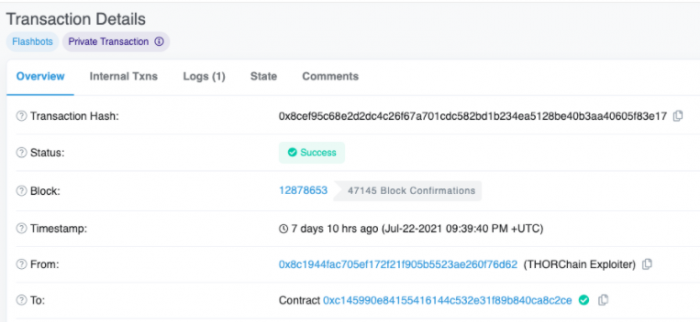

本次进攻跟第二次进攻一样,进攻者陈设了一个进攻合约,作为本身的 router,在进攻合约里挪用 THORChain Router 合约。但差异的是,进攻者这次操作的是 THORChain Router 合约中关于退款的逻辑缺陷,进攻者挪用 returnVaultAssets 函数并发送很少的 ETH,同时把进攻合约配置为 asgard。然后 THORChain Router 合约把 ETH 发送到 asgard 时,asgard 也就是进攻合约触发一个 deposit 事件,进攻者随意结构 asset 和 amount,同时结构一个不切合要求的 memo,使 THORChain 节点措施无法处理惩罚,然后凭据措施设计就会进入到退款逻辑。

2246.6 SUSHI13318.35 DODO110108 KYL243.929 USDT259237.77 HEGIC

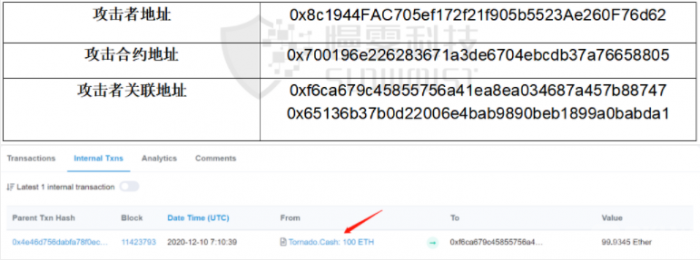

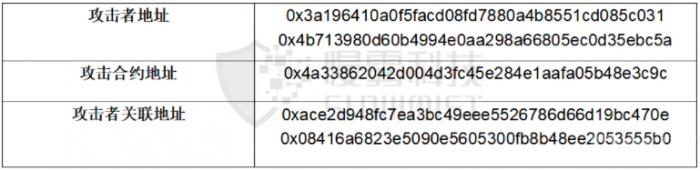

按照官方提供的黑客地点,,慢雾 AML 团队阐明并整理出了进攻者相关的钱包地点环境如下:

按照 THORChain 官方宣布的复盘文章[2],此次进攻造成的损失为:

9352.4874282 PERP1.43974743 YFI2437.936 SUSHI10.615 ETH

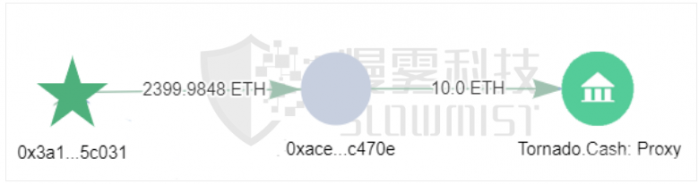

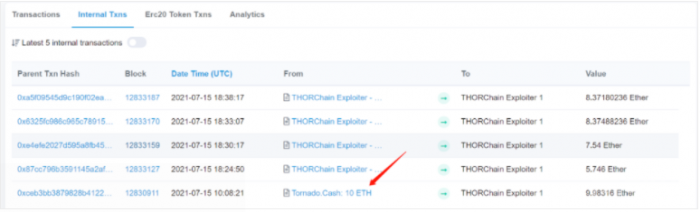

在进攻乐成后,多个赢利地点都把进攻得到的 ETH 转到混币平台 Tornado Cash 以便躲避追踪,未混币的资金主要是留存在钱包地点 (0xace...d75) 和 (0x06b...2fa) 上。

THORChain连遭三击 黑客会是同一个吗?

第二次进攻:取值错误导致的 “假冒值” 裂痕

按照阐明发明,进攻者在进攻合约中挪用了 THORChain Router 合约的 deposit 要领,通报的 amount 参数是 0。然后进攻者地点提倡了一笔挪用进攻合约的生意业务,配置生意业务的 value(msg.value) 不为 0,由于 THORChain 代码上的缺陷,在获取用户充值金额时,利用生意业务里的 msg.value 值包围了正确的 Deposit event 中的 amount 值,导致了 “白手套白狼” 的功效。

跨链系统的安详性不容忽视,慢雾科技发起项目方在举办跨链系统设计时应充实思量差异公链差异代币的特性,充实举办 “假冒值” 测试,须要时可接洽专业安详公司举办安详审计。

慢雾 AML 团队统计进攻者赢利地点上的资金发明,官方的统计漏掉了部门损失:

2021 年 6 月 29 日,THORChain 遭 “假冒值” 进攻,损失近 35 万美元;

进攻概述郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。